Salut amis passionnés de hacking, dans ce tuto nous allons à la découverte de tshark!

Vous connaissez peut-être wireshark? Tshark est l’un des outils les plus utilisés pour la capture et l’analyse de paquets en temps réel sur un réseau et pour l’analyse de fichiers .pcap.

Nous allons apprendre dans ce tutoriel comment l’installer et exploiter ses fonctionnalités basiques.

Qu’est ce que Tshark ?

TShark est un outil basé sur la ligne de commande, qui peut faire tout ce que fait wireshark. Sa structure de fonctionnement est assez similaire à tcpdump, mais elle dispose de décodeurs et de filtres puissants.

Tshark est capable de capturer les informations des paquets de données de différentes couches de réseau et de les afficher dans différents formats.

Comment installer tshark si vous n’êtes pas sur kali ?

Si vous êtes sur Kali linux, vous trouverez tshark inclus parmis les outils de la distribution.

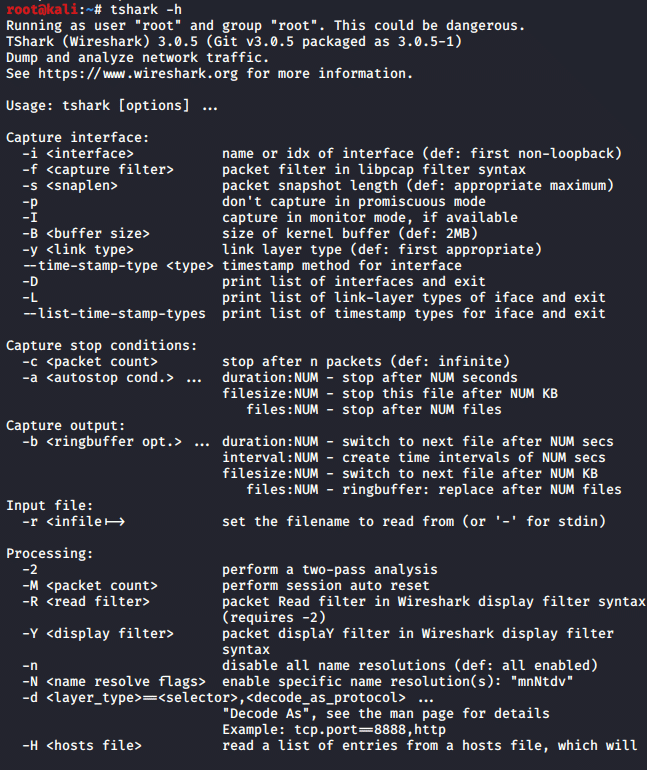

Sinon on peut l’installer grâce à la commande apt-get install tshark. Après l’installation pour vérifier que tout s’est bien passé, on utilisera la commande tshark -h.

Comment capturer les paquets réseaux avec tshark ?

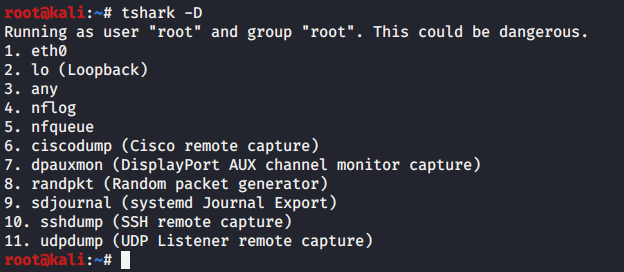

Pour commancer on peut lister les interfaces dont tshark peut capturer le trafic avec la commande:

tshark -D

Nous avons une longue liste d’interface. Mais pour notre démonstration nous allons utiliser l’interface «eth0». Pour lancer la capture du trafic sur cet infarce nous allons utiliser la commande

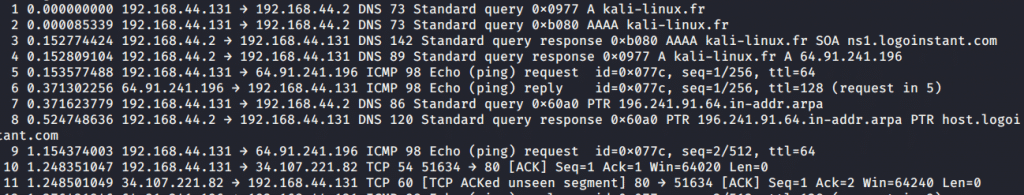

tshark -i eth0 Bien avant de lancer la capture nous d’abord générer du trafique sur l’interface avec un ping vers kali-linux.fr.

Comme nous pouvons le voir le trafic est en train d’ếtre capturé par tshark.

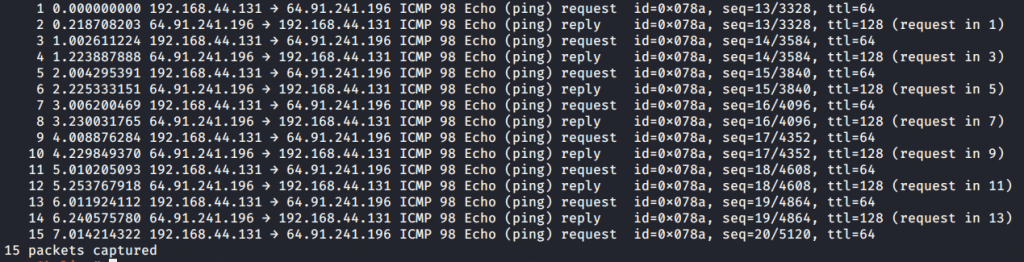

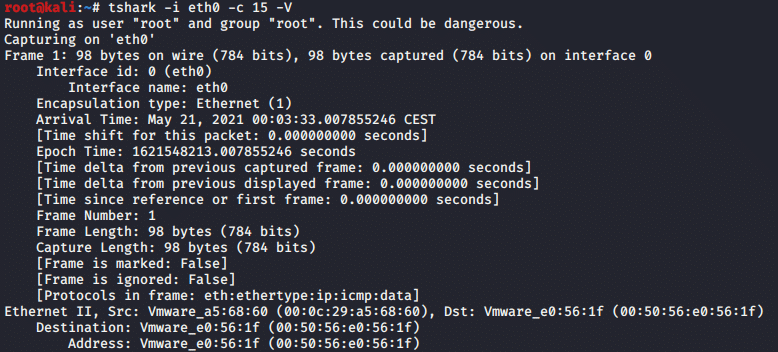

Nous pouvons aussi limiter le nombre de paquets que nous allons intercepter avec l’option -c. La commande donne

tshark -i eth0 -c 15 dans notre cas on aura sur notre écran on aura 15 paquets.

Nous pouvons aussi avoir plus de détails sur les différents paquet avec l’option -V.

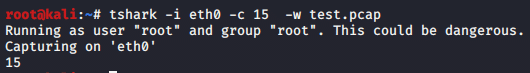

Nous avons aussi la possibilté d’écrire la sortie de la commande dans un fichier pcap. Pour le faire on utilise l’option -w

tshark -i eth0 -c 15 -w test.pcap.

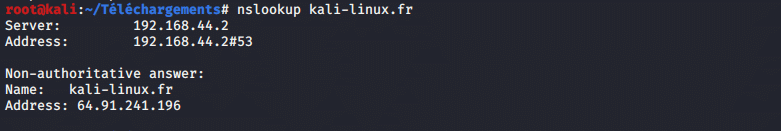

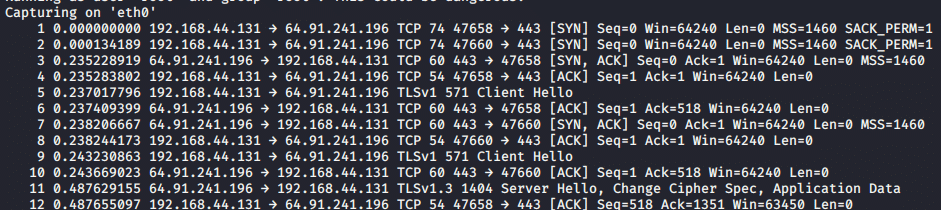

On peut aussi appliquer un filtre directement lors de la capture, comme par exemple dans ce cas où nous avons juste les requêtes concernant l’adresse ip de kali-linux.fr et qui utilise le port 443. Avant ça nous avons utilisé nslookup pour identifier l’adresse ip de kali-linux.fr afin d’appliquer le filtre.

Pour identifier l’ip nous avons utilisé la commande nslookup kali-linux.fr et pour le filtre appliqué avec tshark nous avons utilisé la commande tshark -i eth0 -c 15 host 64.91.241.196 and port 443, host est utilisée pour identifier l’adresse ip de l’hôte et port est utilisée pour le port .

Comment analyser un fichier .pcap avec tshark?

Le fichier dnsexfil.pcap peut être retrouvé dans le room tshark sur tryhackme où vous pourrez mettre en pratique les notions apprises ici et aussi résoudre des challenges.

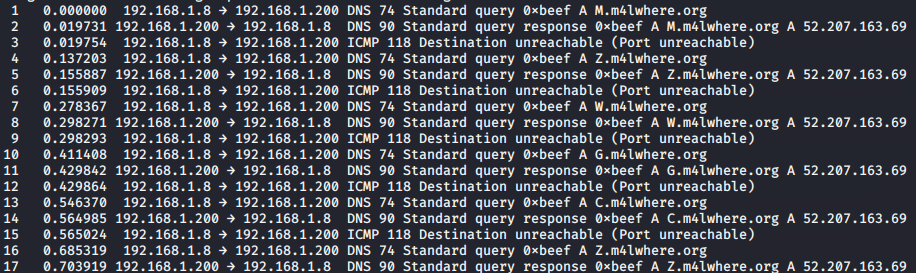

Pour commencer on doit utiliser l’option -r suivi du nom du fichier pcap pour le lire, ce qui donne

tshark -r dnsexfil.pcap dnsexfil.pcap étant le fichier à analyser .

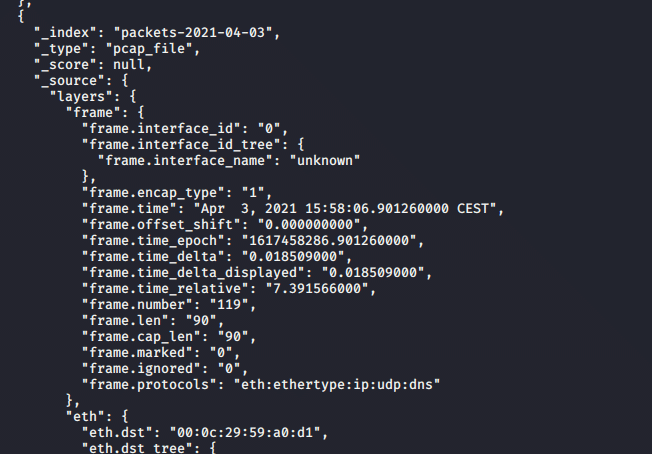

L’option -T est utilisé pour générer des données dans différents formats, cela peut être très pratique lorsque vous avez besoin d’un format spécifique pour votre analyse. Dans notre exemple nous le ferons en json. La commande finale dans ce cas donne

tshark -r dnsexfil.pcap -T json

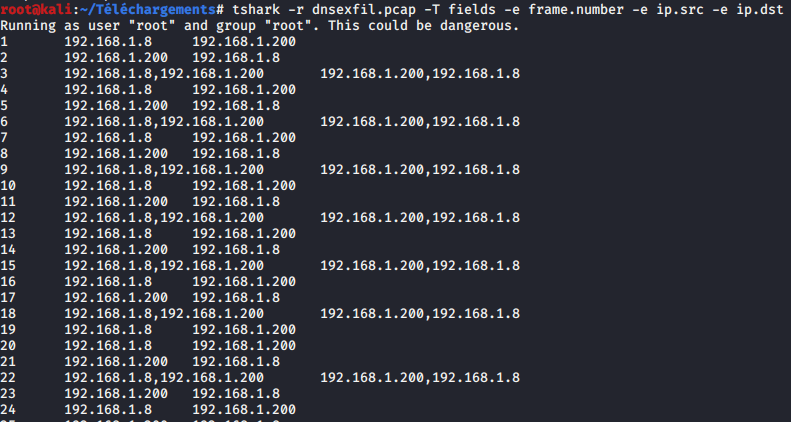

Si on choisit champs avec l’option -T, on devra définir l’option -e au moins une fois, cela indiquera à tshark quel champ d’information afficher, on peut utiliser cette option plusieurs fois pour afficher plus de champs.

Dans l’exemple suivant nous allons extraire le numéro du paquet avec -e frame.number , l’adresse ip source avec -e ip.src et l’adresse ip destination avec -e ip.dst, ce qui donne

tshark -r dnsexfil.pcap -T fields -e frame.number -e ip.src -e ip.dst

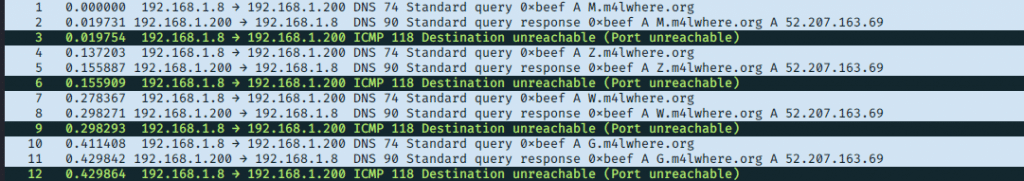

Nous pouvons aussi afficher la sortie des commandes en couleur avec l’option --color. La commande donne

tshark -r dnsexfil.pcap --color

Conclusion

Il y a beaucoup à dire sur cet outil, mais j’espère que cette introduction à tshark vous aura mis l’eau a la bouche et qu’elle vous sera utile.

J’espère vous retrouver dans une suite de ce tutoriel autour de cet outil où nous verrons comment faire des analyses plus approfondies des fichiers .pcap.